L2TP (Layer 2 Tunneling Protocol) adalah salah satu VPN protocol yang merupakan pengembangan dari PPTP VPN yang ditambahkan L2F (Layer 2 Forwarding) protocol. L2TP sendiri tidak menyediakan enkripsi pada traffic yang melewatinya. Nah, untuk menyediakan fitur enkripsi nya, L2TP dipadukan dengan IPSec untuk enkripsi, dan algoritme 3DES/AES, dengan kunci 256 bit. L2TP saat digabungkan dengan IPSec, dikenal sebagai protokol yang sangat aman. Namun, menurut Edward Snowden, L2TP-IPSec sebelumnya telah dieksploitasi oleh NSA (National Security Agency).

IPsec adalah singkatan dari Internet Protocol Security yang merupakan network protocol yang memeberikan autentikasi dan enkripsi paket data yang dikirim melalui jaringan. IPsec menggunakan kriptografi untuk melindungi komunikasi data yang melewati jaringan Internet Protocol (IP). Hal ini membuat penggunaan IPsec akan memberikan tingkat keamanan yang tinggi.

Kecepatan L2TP bergantung pada variabel yang berbeda-beda, seperti kecepatan sistem dan kecepatan Server yang terhubung dengan Client. L2TP sendiri sangat cepat (karena hanya menawarkan jalur komunikasi tanpa enkripsi). Namun, tambahan IPSec yang diperlukan untuk keamanan (terutama enkripsi) membuat L2TP/IPSec lebih lambat dibanding OpenVPN.

Implementasi L2TP yang menggunakan IPsec biasa disebut dengan L2TP/IPsec. Dengan tingkat kemanan yang tinggi bukan berarti sulit dan ribet dalam konfigurasinya. Tidak seperti setting SSTP VPN yang cukup rumit, Setting L2TP/IPsec VPN Mikrotik hampir sama mudahnya dengan konfigurasi PPTP VPN Mikrotik. Kita bisa menggunakan L2TP/IPsec VPN pada Mikrotik untuk membuat interkoneksi yang aman antar lokasi atau antar server dengan client.

Kelebihan L2TP/IPSec

Kekurangan L2TP/IPSec

Saya akan contohkan konfigurasi L2TP/IPsec VPN untuk menghubungkan dua lokasi berbeda yang berjauhan dengan memanfaatkan koneksi Internet.

Disini kita akan mengkoneksikan antar Router Mikrotik yang memiliki IP Publik melalui jaringan Internet dengan memanfaatkan L2TP/IPsec VPN Tunnel.

Nantinya untuk konfigurasi L2TP/IPSec Client, saya akan mencoba menggunakan Mikrotik dan juga PC untuk menjadi client.

Pertama kita akan konfigurasi Router1 yang nanti akan menjadi L2TP Server.

Aktifkan L2TP Server, masuk ke menu PPP > Interface > L2TP Server

Buat user L2TP, masuk ke tab Secrets > Add (+)

Tambahkan user baru dengan mengisi parameter :

Name : Masukkan username yang diinginkan

Password : Masukkan password untuk usernamenya

Local Address : IP Address yang akan diberikan ke L2TP Server secara otomatis

Remote Address : IP Address yang akan diberikan ke L2TP Client secara otomatis

Routes : Diisi dengan Network Local di sisi client. Sesuai topologi, Client mempunyai Network LAN yaitu 10.20.30.0/24

Sekarang kita Setting IPsec nya. Masuk ke menu IP > IPsec > Proposals. Lalu double klik pada default.

Silakan pilih Authentication Algorithms dan Encryption Algorithmsnya lalu Apply > OK

Sampai disini L2TP VPN Server Mikrotik sudah berhasil diaktifkan.

Selanjutnya kita setting L2TP VPN Client Mikrotik nya.

Masuk ke menu PPP > Interface > Add (+) > L2TP Client > Dial Out

Isikan Parameter2 yang tersedia dengan :

Connect To : IP Public L2TP/IPSec VPN Server yang terhubung ke internet. Sesuai topologi, Server memiliki IP Address Public 139.193.250.73

User : Masukkan Username yang telah dibuat di Server

Password : Masukkan Password

Centang Use IPsec lalu Isikan IPsec Secret sama seperti pada L2TP Server

Kemudian Apply > OK.

Sekarang kita Setting IPsec pada Client nya. Masuk ke menu IP > IPsec > Proposals. Lalu double klik pada default.

Samakan dengan isi proposal default di sisi Server. Silakan pilih Authentication Algorithms dan Encryption Algorithms nya lalu Apply > OK

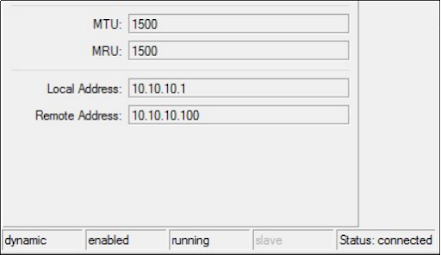

Cek koneksi L2TP/IPsec nya apakah sudak konek. Masuk ke menu PPP --> Interface --> Pastikan interface nya sudah ada tanda R (Runing) dan pada Status interface nya sudah Connected.

Tambahkan static route di sisi Client agar bisa berkomunikasi dengan LAN di Server. Caranya adalah dengan memasukkan Network Local pada sisi Server dengan IP > Route

Di sisi kantor pusat tidak perlu ditambahkan static route ke kantor cabang, karena dynamic route nya sudah otomatis dibuat. Kalian bisa cek koneksi dari LAN client ke LAN server dengan ping.

Sampai disini kedua lokasi yang sangat jauh sudah berhasil dikoneksikan dengan L2TP/IPsec VPN Mikrotik yang memiliki tingkat keamanan tinggi melalui internet. Sekarang kita akan mencoba setting untuk L2TP/IPSec VPN Client Windows.

Pertama, klik tombol notification yang ada di pojok kanan bawah pada taskbar kemudian klik menu VPN

Tambahkan VPN Baru dengan klik pada menu Add a VPN Connection

Kemudian Isi Data VPN Server yang sudah kita buat sebelumnya di parameter2 berikut :

VPN provider : Isi dengan WIndows (built-in)

Connection Name : Beri nama koneksi VPN terserah kalian.

Server name or address : IP Public L2TP/IPSec VPN Server yang terhubung ke internet. Sesuai topologi, Server memiliki IP Address Public 139.193.250.73

VPN Type : Pilih L2TP/IPsec with pre-shared key

Pre-shared key : Masukkan IPSec Secret yang telah dibuat di server

Type of sign-in info : Pilih User name and Password

User name : masukkan username yang sudah dibuat pada VPN Server

Password : masukkan password PPTP VPN nya

Centang Remember my sign-in info lalu Save

Koneksikan L2TP/IPsec VPN nya. Jika berhasi konek, maka akan muncul tulisan Connected pada VPN Windows client dan pada VPN server akan muncul Dynamic Running interface L2TP secara otomatis.

Comments

Post a Comment